Security

Cybersecurity is vanaf het begin van de IT een uitdaging geweest en dat zal het tot het einde toe zijn. Het begon allemaal met endpoint- en netwerkbeveiliging, maar vandaag de dag hebben we ook te maken met cloudsecurity en het trainen van onze medewerkers om goede beveiligingspraktijken te integreren. Al deze nieuwe technologieën die ons helpen innoveren, helpen cybercriminelen en door de staat gesponsorde hackers ook om nieuwe tools te krijgen die ze kunnen gebruiken om toegang te krijgen tot onze systemen en, in het ergste geval, toegang te krijgen tot onze meest waardevolle gegevens en bedrijfsgeheimen. Bovendien moet je er met de nieuwe wetgeving, zoals GDPR, voor zorgen dat alles veilig is, anders verlies je niet alleen je reputatie, maar kun je ook een boete krijgen van de overheid. Het beschermen van IT-omgevingen is kortom belangrijker dan ooit.

Timeline

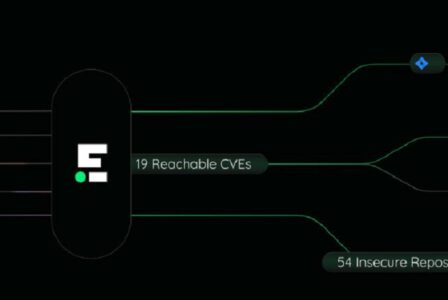

Endor Labs-tool helpt open-source AI te beveiligen

Endor Labs heeft de tool AI Model Discovery uitgebracht, waarmee bedrijven open-source AI-modellen kunnen ont...

Okta sluit jarenlang partnership met F1-team McLaren

Kersvers F1-constructeurskampioen McLaren Racing wordt versterkt door Okta. Beide partijen hebben een partner...

Torq debuteert in EMEA na groeispurt in 2024

Torq, opgericht in 2019, heeft in 2024 een omzetgroei van 300 procent gerealiseerd. De volgende stap is het o...

Apple verhelpt zero-day die iPhones, Macs en meer treft

Apple heeft software-updates uitgebracht om verschillende beveiligingslekken in zijn productportfolio aan te ...

GhostGPT: malafide chatbot helpt cybercrime

Een recent geïntroduceerde AI-chatbot, genaamd GhostGPT, biedt cybercriminelen een handig hulpmiddel voor he...

Praktijkvoorbeeld: verhoog 2FA-adoptie onder medewerkers en klanten

Wat kan je doen om tweefactorauthenticatie (2FA) op de juiste manier te integreren in je organisatie, zonder ...

Phishing-campagne richt zich op mobiele apparaten via PDF’s

Een nieuwe phishing-campagne die zich voordoet als de Amerikaanse postdienst USPS richt zich op mobiele appar...

Juniper-routers doelwit van backdoor-malware

De zogenaamde ‘J-Magic’-malware installeert een backdoor op routers van Juniper Networks en richt zich sp...

Cybercriminelen gebruiken SSH-tunnels voor toegang tot VMware ESXi

Ransomware-actoren die zich richten op ESXi bare-metal hypervisors maken gebruik van SSH-tunneling voor toega...

Kubernetes-kwetsbaarheid bedreigt Windows-endpoints

Een nieuwe kwetsbaarheid maakt remote code execution (RCE) met systeemprivileges mogelijk op alle Windows-end...