Cloudflare heeft onlangs standaard alle niet-versleutelde HTTP-verbindingen naar zijn API’s via api.cloudflare.com geblokkeerd. Alleen versleutelde HTTPS-verbindingen zijn nu toegestaan. De maatregel moet voorkomen dat de onbeveiligde verbindingen gevoelige data lekken.

De maatregel van Cloudflare is gericht op de Cloudflare API. Deze helpt ontwikkelaars en systeembeheerders met het automatiseren en beheren van hun Cloudflare-diensten. Onder meer helpt het bij het beheer van DNS-records, het configureren van firewalls, bescherming tegen DDoS-aanvallen, cachen van de SSL-instellingen, uitrollen van infrastructuur, toegang krijgen tot data voor analyses, beheer van zero-trust toegang en andere security-instellingen.

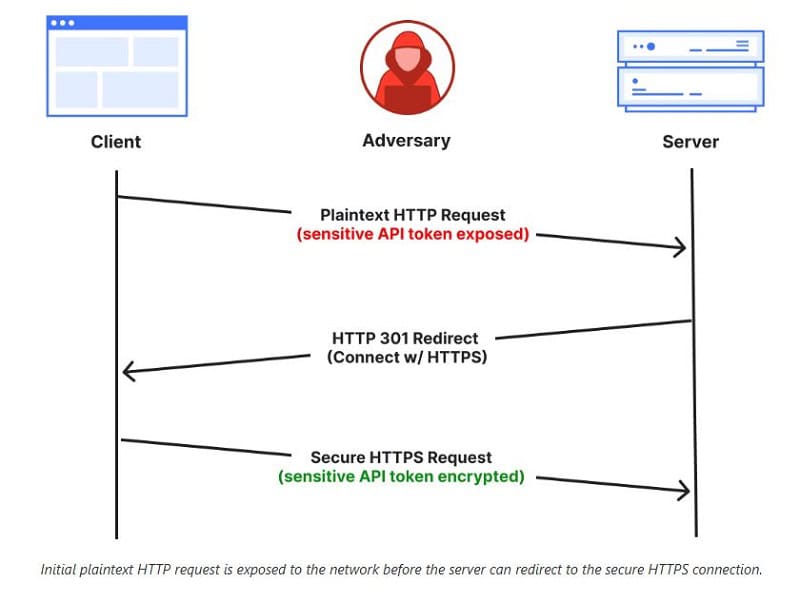

Tot nu toe accepteerde de API zowel onversleutelde HTTP-verbindingen als versleutelde HTTPS-verbindingen. Verbindingen met zogenoemde cleartext HTTP-poorten hadden het risico dat gevoelige informatie kon worden gelekt. Dit was het geval omdat dit verkeer niet versleuteld was en daardoor makkelijk door internetaanbieders, WiFi hotspot-aanbieders of hackers op hetzelfde netwerk konden worden onderschept.

Servers pakken dit HTTP-verkeer aan door dit te redirecten of af te wijzen met een 403-antwoord, zodat clients gedwongen versleutelde HTTPS-verbindingen moeten gebruiken. Dit kan echter al te laat zijn voor de gevoelige data. Deze data, bijvoorbeeld een API token, kan al in cleartext zijn verzonden in het eerste client-verbindingsverzoek. Deze data zijn dan in een eerder stadium al blootgesteld, voordat de server de verbinding kan redirecten of afwijzen.

Blokkeren HTTP-verkeer

Cloudflare wil dit probleem voorgoed oplossen en sluit daarom naar zijn API-omgeving de hele HTTP-interface af. Dit betekent de blokkade van plaintext-verbindingen in de transportlaag voordat welke data dan ook is uitgewisseld. Hierdoor zijn nog alleen versleutelde HTTPS-verbindingen mogelijk.

De nieuwe maatregel heeft per direct grote gevolgen voor iedereen die nog niet-versleutelde HTTP-verbindingen gebruikt via de Cloudflare API Service. Bots, scripts en andere tools die hiervan afhankelijk zijn, doen het niet meer.

Dit geldt ook voor andere legacy-systemen, geautomatiseerde clients, IoT-devices en andere low-level clients die nog niet standaard HTTPS gebruiken vanwege slechte configuraties.

Cloudflare zelf geeft aan dat ongeveer 2,4 procent van het verwerkte internetverkeer via zijn systemen nog altijd het onveilige HTTP-protocol gebruikt. Als geautomatiseerd verkeer wordt meegeteld, is dit 17 procent.

Acties door klanten

Klanten kunnen zelf de verhouding tussen HTTP- en HTTPS-verkeer checken in hun Cloudflare-dashboard. Op deze manier kunnen zij dan inschatten in hoeverre de maatregel invloed heeft op hun omgeving.

Voor gebruikers van websites die op Cloudflare draaien, biedt de specialist binnenkort een gratis optie tot aan het einde van dit jaar om niet-versleuteld HTTP-verkeer op een veilige manier uit te zetten.

Lees ook: Cloudflare lanceert platform voor real-time dreigingsinformatie