Tienduizenden repositories zijn het slachtoffer geworden van een supply chain-aanval via een GitHub Action. Securityspecialisten van Wiz ontdekten dat er een link is met de eerdere GitHub Action-aanval.

Eind vorige week troffen securityspecialisten van StepSecurity een aanval aan op ongeveer 23.000 GitHub-repositories via GitHub Actions. De aanval misbruikte de populaire ‘tj-actions/changed-files’-workflow, waardoor cybercriminelen kwaadaardige code konden injecteren en toegang kregen tot CI/CD-secrets. Dit maakte het mogelijk om data te stelen.

De aanval werd uitgevoerd met een gecompromitteerde GitHub Personal Access Token (PAT), gebruikt door een bot (@tj-actions-bot) met uitgebreide toegangsrechten. Hoe deze token werd buitgemaakt, was aanvankelijk onduidelijk.

Oorzaak in eerdere supply chain-aanval

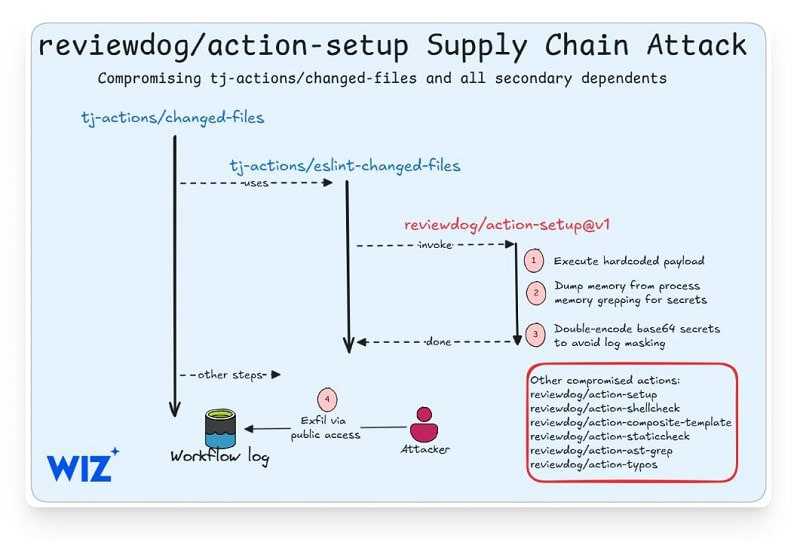

Securityspecialisten van Wiz stellen dat de bron van de gecompromitteerde PAT ligt in een reeks eerdere supply chain-aanvallen. Deze reeks begon met een aanval op de GitHub Action ‘reviewdog/action-setup’ van de Reviewdog-werkgroep.

Hackers compromitteerden de v1-tag van deze action en voegden base64-gecodeerde code toe, waarmee CI/CD-secrets in logbestanden werden gedumpt. Omdat deze logbestanden publiek toegankelijk zijn, konden de aanvallers eenvoudig geheime data buitmaken.

De GitHub Action ‘tj-actions/eslint-changed-files’ maakt gebruik van ‘reviewdog/action-setup’, waardoor de gestolen PAT via een logbestand kon worden buitgemaakt. Dit maakt ‘reviewdog/action-setup’ de oorspronkelijke oorzaak van het recente GitHub Action-lek.

Ook andere GitHub Actions lopen risico, waaronder: reviewdog/action-shellcheck, reviewdog/action-composite-template, reviewdog/action-staticcheck, reviewdog/action-ast-grep en reviewdog/action-typos.

Reviewdog-werkgroep erg kwetsbaar

De kwetsbaarheid binnen Reviewdog is inmiddels per toeval opgelost. Toch waarschuwen de onderzoekers dat de Reviewdog-werkgroep kwetsbaar blijft, vooral omdat deze automatisch nieuwe leden accepteert. Dit verhoogt het risico op toekomstige aanvallen.

Aanbevelingen

Wiz adviseert ontwikkelaars om hun repositories te controleren op de aanwezigheid van ‘reviewdog/action-setup@v1’. Als in de workflow logs dubbelgecodeerde base64-payloads worden aangetroffen, duidt dit op een datalek. Ontwikkelaars moeten dan direct alle referenties naar getroffen actions verwijderen, logs opschonen en blootgestelde secrets vernieuwen.

Om toekomstige aanvallen te voorkomen, wordt aangeraden om GitHub Actions vast te pinnen met hashes in plaats van versie-tags. Ook kunnen ontwikkelaars de allow-list feature van GitHub gebruiken om alleen goedgekeurde actions toe te staan.

Lees ook: Microsoft Copilot lekt inhoud van 20.000 private GitHub-repositories