Securityonderzoekers waarschuwen voor de bijzonder gevaarlijke Muddling Meerkat, die traditionele beveiligingsmaatregelen omzeilt voor potentieel ontwrichtende aanvallen tegen kritieke infrastructuur.

In een onderzoeksrapport dat ontdekker Infoblox Threat Intel met ons deelde, wordt de nieuwe dreiging uitgebreid besproken. Op basis van data stellen de securityexperts dat achter Muddling Meerkat naar alle waarschijnlijkheid Chinese hackers zitten. Vooral de rol van Muddling Meerkat om de Chinese Great Firewall (GFW), waarmee de overheid voorkomt dat burgers bij websites en diensten kunnen die als illegaal bestempeld zijn, trekt de aandacht.

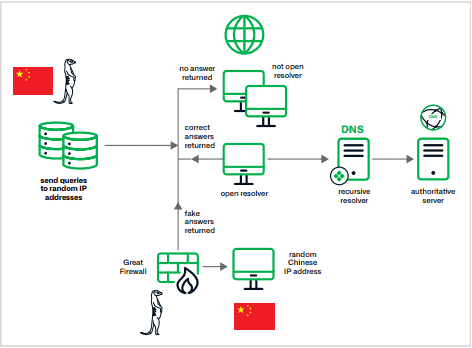

De aanvallen hebben veel weg van DDoS, maar volgens Infoblox gaat het waarschijnlijk om een ander doel. In onderstaande afbeelding toont Infoblox een versimpelde visuele weergave van de werkwijze van Muddling Meerkat, met de kanttekening dat de werkwijze op zichzelf wel complex is. Meer over de werking bespreken we dan ook onder de afbeelding.

DNS- en MX-queries

Infoblox heeft op basis van de data een aantal concrete conclusies kunnen trekken over Muddling Meerkat. Zo laat de data zien dat er servers met Chinese IP-adressen gebruikt zijn voor het uitvoeren van campagnes. Deze voeren DNS-queries uit voor willekeurige subdomeinen van IP-adressen over de hele wereld, dit om IP-adressen wereldwijd te onderzoeken.

Daarnaast gebruiken ze MX (Mail Exchange) record queries in combinatie met andere record types. Dit voor korte willekeurige hostnamen van een set domeinen buiten de controle van de aanvaller, in de .com en .org top-level domains (TLD’s). Anderzijds veroorzaken ze valse MX-records van Chinese IP-adressen die zijn geïnjecteerd door de GFW.

Muddling Meerkat gebruikt ook ‘super-aged’ domeinen, oftewel domeinen die vaak voor het jaar 2000 zijn geregistreerd. Op die manier voorkomt het DNS-blokkadelijsten en voorkomt het dat het botst met Active Directory-domeinen. Bij het kiezen van domeinen voor misbruik geeft het naast bestaanstijd de voorkeur aan lengte, niet zozeer de huidige status en het eigendom. Veel domeinen zijn verlaten of hergebruikt voor twijfelachtige doeleinden, terwijl andere juist door legitieme entiteiten gebruikt worden.

Andere kenmerken van Muddling Meerkat zijn:

- Er worden met regelmaat campagnes uitgevoerd van één tot drie dagen.

- Ze gebruiken waarschijnlijk geen spoofing van IP-adressen op grote schaal, maar initiëren DNS-queries van toegewijde servers.

- Ze zijn gelimiteerd in omvang om detectie te voorkomen.

- Er vindt mogelijk uitvoering in afzonderlijke componenten plaats, wat tot verschillende DNS-patronen leidt.

- Het begon op of rond 15 oktober 2019.

Tip: Infoblox SOC Insights brengt DNS-inzichten naar securityteams