Phishing is een oude bekende als het gaat om tactieken die internet-oplichting ondersteunen. Het is nog altijd verantwoordelijk voor 80 procent van alle cyber-aanvallen. Onderzoek van cybersecurityspecialist Sygnia toont hoe een geavanceerde campagne van e-mail-oplichters eruitziet.

Met het werk van Sygnia zijn we al wat langer bekend. Het Israëlische bedrijf slaagde erin om de praktijken van cybercrimegroep RagnarLocker te ontrafelen en bood waardevolle inzichten bij onze rondgang over de Log4Shell-kwetsbaarheid. Nu kwam het IR (incident response)-team van deze partij in aanraking met een klant die het slachtoffer was van een BEC (business email compromise). Met andere woorden: men was gevallen voor een overtuigend lijkende e-mail die kwaadaardig bleek te zijn.

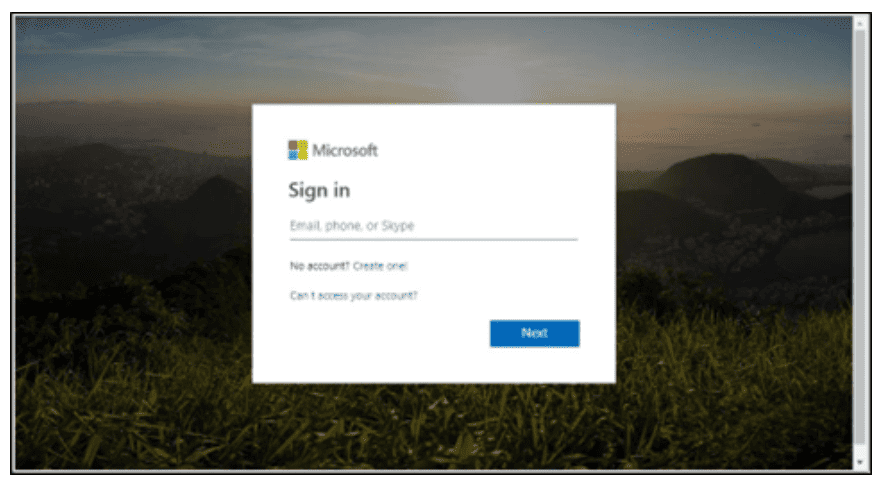

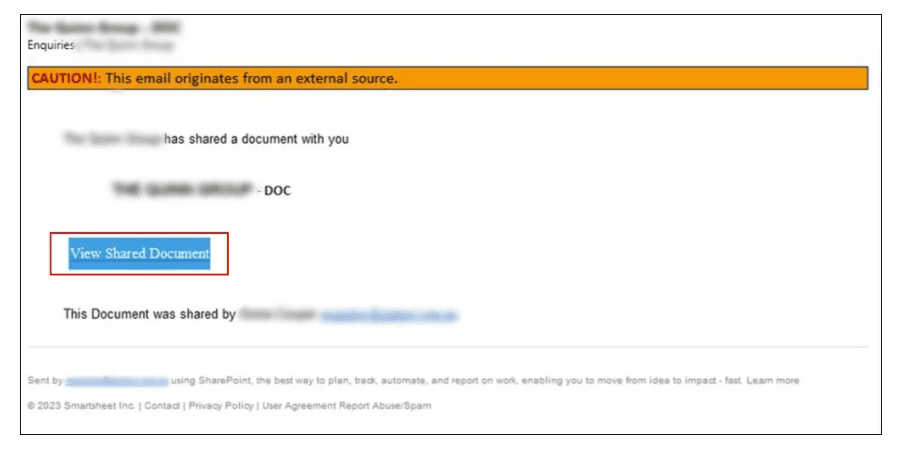

Specifiek ging het om het nabootsen van een betrouwbare file-sharingservice en een moeilijk van authentiek te onderscheiden Office365-inlogpagina. Het ging hier ook nog eens niet zomaar om nalatigheid bij een individuele werknemer: de mail was namelijk afkomstig van een externe partij waar het bedrijf in kwestie zaken mee deed. Kortom, iedereen kan dit overkomen.

Uniforme aanpak

De blogpost van Sygnia omschrijft de stappen die de aanvallers ondernamen om slachtoffers om de tuin te leiden. De meest in het oog springende details zijn de overtuigend lijkende e-mails en inlogpagina’s, die hieronder te zien zijn:

Deze vorm van oplichting onderscheidt zich van veel phishing-pogingen die wel erg snel te doorgronden zijn. In het voorbeeld dat Sygnia aanhaalt, betreft het duidelijk een groep aanvallers die weet hoe ze hun doelwitten hun gegevens kunnen laten overhandigen. Zo was er ook sprake van een ‘I’m not a robot’-vinkje dat extra authenticiteit lijkt te verlenen aan de fraudulente pagina’s. Dit was alleen maar voordelig voor de kwaadwillenden, want zo kon men hun identiteit nog verder verhullen.

Het idee erachter was dus dat het slachtoffer met legitieme inlogdata aankwam, waarna de aanvallers waardevolle informatie in handen hadden. Echter was men dan nog lang niet klaar. Van cruciaal belang was ook het kapen van MFA(multi-factor authentication)-machtigingen, zodat een extern apparaat voor verificatie kon zorgen. Dit speelde men klaar door de session tokens van het desbetreffende apparaat te beroven.

Toen eenmaal toegang tot het account van een slachtoffer was behaald, zette de groep stappen om nog meer schade aan te richten. Niet alleen de data van de gebruiker in kwestie was gecompromitteerd, maar ook de betrouwbaarheid ervan. Immers gebruikten de aanvallers telkens weer nieuw bemachtigde accounts voor verdere verspreiding, compleet met fop-URL’s die leken op de domeinnamen van de bedrijven in kwestie.

Op het spoor

De groep was niet compleet onnavolgbaar, zo bleek uit het Sygnia-onderzoek. Op VirusTotal was al te lezen dat compositseone[.]com al door 8 security-partijen gevlagd was als een domeinnaam die werd ingezet voor kwaadaardige doeleinden.

Sygnia gebruikte meerdere tools om te weten te komen welke bedrijven aangevallen waren en hoe de tactieken verschilden. Het bleek om tientallen organisaties wereldwijd te gaan, waarbij de aanvallers hun e-mailtactiek niet aanpasten. File-sharing was het valse voorwendsel waarmee gebruikers werden misleid, iets dat extra riskant werd door het feit dat het al betrouwbare partnerbedrijven had gecompromitteerd. Zo sprongen aanvallen van bedrijf naar bedrijf op basis van het onderlinge vertrouwen dat tussen deze partijen bestond.

Nog altijd groeiend

Het feit dat oplichting per e-mail al zo lang aanwezig is, maakt het logisch om aan te nemen dat we er steeds minder door gefopt worden. Niets is minder waar. Sygnia haalt aan dat de FBI BEC (business email compromise) als één van de grootste en meest schadelijke internetmisdaden omschrijft.

Sygnia hoopt dit de kop in te drukken door niet alleen zelf op jacht te gaan, maar ook door te delen hoe het tot zijn ontdekkingen is gekomen. Het is aan andere partijen om hier hun profijt uit te halen. Voor de gewone medewerker is het zaak om altijd op de hoede zijn voor misleiding. Toch bewijst deze casus dat het verraderlijk eenvoudig is om op het verkeerde been gezet te worden door kwaadwillende partijen.

Wat kan men?

Er zijn meerdere verklaringen te bedenken voor de aanhoudende populariteit van phishing. Toch springen er twee uit: het feit dat er geen malware nodig is en de snelle verspreiding ervan. In tegenstelling tot een stukje code dat via een software-kwetsbaarheid binnen een IT-omgeving kan glippen, is phishing afhankelijk van overtuigingskracht. Wie overtuigend kan liegen en een gevoel heeft voor het nabootsen van een legitieme service, kan honderden emails afvuren in de richting van potentieel lucratieve doelwitten. Als er ook maar één slachtoffer is, biedt deze al de kans om vanuit een nieuw emailaccount te opereren.

Daarnaast is het ongetwijfeld zo dat email-oplichting zich kan aanpassen naar tegenwoordige trends. Onlangs bleek uit Palo Alto-onderzoek dat kwaadwilenden bijvoorbeeld inspelen op de huidige AI-hype door scams te verhullen in AI-gerelateerde taal en links.

De doelstellingen hiervoor lopen uiteen. Het compromitteren van het juiste account kan al grote gevolgen hebben door een datalek. Echter valt er veel meer te doen met gestolen referenties, zeker als ze ook nog eens MFA hebben omzeild. Denk aan het verhandelen van gegevens, zoals gebeurde bij Genesis Market.

Met andere woorden: phishing biedt veel kansen. We hebben het hierbij niet eens gehad over de klassieke phishing-stijl die voor ervaren gebruikers snel te herkennen is, maar daardoor juist de minst digitaal vaardige individuen onder ons te grazen nemen. Uiteindelijk zullen partijen als Sygnia nodig blijven om te herkennen wanneer een groep criminelen weer met een nieuwe tactiek komt die veel organisaties treft.